<u id="udx2b"></u>

來源: 華圖教育2018-05-29 11:43

申論熱點材料閱讀

近日,豆瓣和微博都有網友曝出,QQ安卓客戶端存在惡意bug,在對話框中在菜刀表情后面輸入符號再加任何表情,會直接生成各種不堪入目的臟話。

申論熱點獨家模擬預測題及詳細解析

【模擬預測題】

【發表情變成罵人的粗話是什么原因呢?請看騰訊對于此的回應,并談談你的看法?】

有網友爆料安卓版手機QQ中存在“惡意彩蛋”,只要輸入菜刀表情和心碎表情中間再加一個特殊的英文符號,發出去以后就會變成罵人的話。

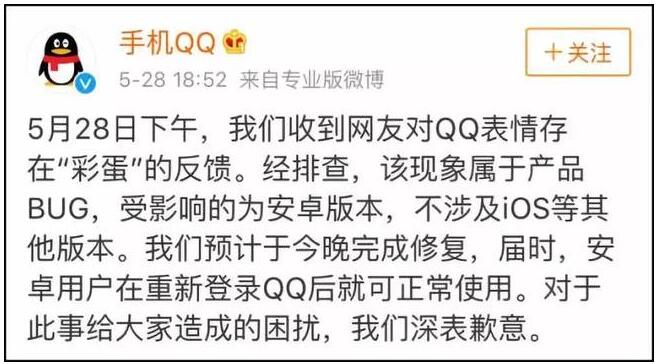

手機QQ團隊在微博上作出回應,表示“該現象屬于產品BUG”,其受影響的只有安卓版本,預計在今晚完成修復。

手機QQ在微博回應“彩蛋”問題

【事件始末】

1月9日,騰訊微信公眾號發布文章稱,騰訊安全玄武實驗室與知道創宇404實驗室,在聯合召開的技術研究成果發布會上,正式對外披露攻擊威脅模型“應用克隆”。

騰訊安全玄武實驗室負責人于旸表示,該攻擊模型基于移動應用的一些基本設計特點導致的,所以幾乎所有移動應用都適用該攻擊模型。

玄武實驗室以某APP為例展示了“應用克隆”攻擊的效果:在升級到最新安卓8.1.0的手機上,利用其自身的漏洞,“攻擊者”向用戶發送一條包含惡意鏈接的手機短信,用戶一旦點擊,其賬戶一秒鐘就被“克隆”到“攻擊者”的手機中,然后“攻擊者”就可以任意查看用戶信息,并可直接操作該應用。

騰訊方面發布的消息稱,經過測試,“應用克隆”對大多數移動應用都有效,在200個移動應用中發現27個存在漏洞,比例超過10%。玄武實驗室此次發現的漏洞至少涉及國內安卓應用市場十分之一的APP,如支付寶、餓了么等多個主流APP均存在漏洞,所以該漏洞幾乎影響國內所有安卓用戶。

于旸介紹,在玄武安全研究團隊研究過程中,發現由于現在手機操作系統本身對漏洞攻擊已有較多防御措施,所以一些安全問題常常被APP廠商和手機廠商忽略。而只要對這些貌似威脅不大的安全問題進行組合,就可以實現“應用克隆”攻擊。

騰訊方面稱,在發現這些漏洞后,騰訊安全玄武實驗室通過CNCERT(國家互聯網應急中心)向廠商通報了相關信息,并給出了修復方案。目前支付寶、餓了么等主流APP已主動修復了該漏洞(用戶可升級到最新版本)。